Ադրբեջանը 384 հազար դոլար է վճարել մի ծրագրի համար, որը չի կարողացել օգտագործել. Meydan TV

Ադրբեջանի ազգային անվտանգության նախարարությունը (ԱԱՆ)[1] 384 հազար դոլար գումար է վճարել էլեկտրոնային լրտեսող ծրագրի համար, բայց լուրջ դժվարություններ է ունեցել այն հասկանալու և արդյունավետորեն օգտագործելու հարցում: Այս մասին գրում է Meydan TV-ն: Գաղտնազերծված նամակներում ծրագիրը վաճառող Hacking Team-ը պարբերաբար վրդովմունք է արտահայտում ադրբեջանական կողմի հետ գործակցելու դժվարություններից, երբեմն էլ զվարճանալու համար աշխատակիցները իրար են ուղարկում Ադրբեջանից ստացած նամակները:

Հիշեցնենք, որ երկու օր առաջ հայտնի դարձավ, որ Ադրբեջանի ազգային անվտանգության նախարարությունը, ի թիվս այլ երկրների իրավապահ մարմինների, գաղտնի կերպով համագործակցում է տարբեր երկրների իշխանությունների համար լրտեսող էլեկտրոնային ծրագրեր մշակող Hacking Team իտալական ընկերության հետ: Հաքերային այս թիմը ինքն էր ենթարկվել հաքերների հարձակմանը, ովքեր ընկերությունից գողացել էին 400 ԳԲ ընդհանուր ծավալով տեղեկություններ:

|

Էլեկտրոնային լրտեսող ծրագրի պատվիրատուների շարքում են Ադրբեջանը, Ռուսաստանը և Թուրքիան |

Թեև Ադրբեջանի ազգային անվտանգության նախարարությունը հերքել է համագործակցության մասին լուրերը, բայց չի անդրադարձել առանձին փաստաթղթերի:

Համաձայն գաղտնազերծված տեղեկությունների՝ Hacking Team-ի հետ Ադրբեջանի ԱԱՆ համագործակցությունը սկսվել է 2013թ. ամռանը: Կառավարության անունից Hacking Team-ի հետ հաղորդակցվել է Ռիադ անունով մեկը, ով նամակագրության մեջ հանդես է եկել TestWizard ծածկանունով: Meydan TV-ն էլեկտրոնային նամակների բնույթից հետևություն է անում, որ Ռիադը ադրբեջանցի հաքերների թիմ ներկայացնող անձ է, ով տեխնոլոգիական հարուստ գիտելիք չի դրսևորում և հաղորդակցվում է պարզ անգլերենով՝ երբեմն չհետևելով քերականական կանոններին:

Նախնական պայմանագրի համաձայն՝ ադրբեջանական գերատեսչությանն էր տրամադրվելու Remote Control System (RCS) կոչվող վնասակար ծրագիրը (malware) պարունակող 10 փաստաթուղթ, որոնք վտանգի մասին չկասկածող թիրախին հղելու էին դեպի վարակված որևէ կայք կամ փաստաթուղթ: Կատարելով այս գործողությունները՝ գերատեսչությունը հասանելիություն կստանար դեպի առանձին մարդկանց փաստաթղթեր և կվերահսկեր այդ մարդկանց՝ ակտիվացնելով նրանց սարքավորումների տեսաձայնագրիչները՝ առանց իրենց իմացության:

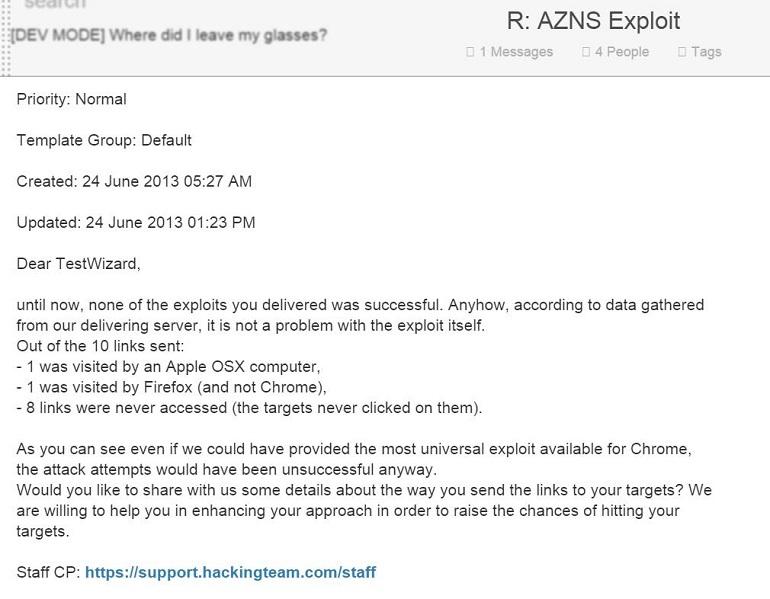

Hacking Team-ը փաստաթղթերը փոխանցել է Ռիադին, ում թիմը ուղարկել է դրանք նախարարության թիրախներին: Միայն թե հղումները նախատեսված են եղել Google Chrome զննարկիչի (browser) համար, որը թիրախներից որևէ մեկը չի գործածել: Ռիադն այս մասին հայտնել է Hacking Team-ին, որը պատասխանել է, որ խնդիրը հղումներինը չէ: Թիմը մանրամասնել է, որ դրանցից մեկը ուղարկվել է Apple OSX oօպերացիոն համակարգով համակարգչի, մեկը՝ Firefox զննարկիչի, իսկ մյուս 8 հղումները չեն բացվել:

Այսինքն ադրբեջանցի մասնագետների թիմը ոչ միայն չի կարողացել համոզել թիրախներին՝ բացել վարակակիր փաստաթղթերը, այլև նախապես բավարար կերպով չի ուսումնասիրել, թե ինչ օպերացիոն համակարգեր ու զննարկիչներ են օգտագործում նրանք: Քանի որ բարդ խնդիր է վարակել կոնկրետ համակարգչային համակարգը՝ շրջանցելով հակավիրուսային ծրագրերը, արդյունավետ աշխատելու համար ամեն վարակակիր փաստաթուղթ կամ հղում պետք է հատուկ կերպով կապվի առանձին զննարկիչի կամ սարքավորման: Ադրբեջանի ՊՆ թիրախներին ուղարկված հղումներն ու փաստաթղթերը անօգուտ են եղել, քանի որ, ըստ Meydan TV-ի, Ռիադի՝ հաքերներին տրամադրած տեղեկությունը սխալ կամ ոչ ամբողջական է եղել:

Ընդ որում, հաքերները առաջարկել են օգնել իրենց գործընկերներին՝ թիրախին հասնելու հավանականությունը մեծացնելու հարցում, ինչից նրանք երկու տարի շարունակ հրաժարվել են: Վերը ներկայացված նամակը վերահասցեավորվել է Hacking Team-ի առնվազն երկու աշխատակցի:

Ազգային անվտանգության նախարարության համար դժվար է եղել նաև աշխատանքը վարակակիր փաստաթղթերի հետ: Microsoft Office-ի փաստաթղթերը որպես RCS-ի փոխանցման արդյունավետ միջոց դարձնելու համար թիրախը պետք է ինքնակամ փոխեր ինտերնետից ներբեռնած բոլոր փաստաթղթերը «պաշտպանված եղանակով» բացելու Windows-ի կարգավորումները: Hacking Team-ը նամակներում հայտնում է, որ իր պատվիրատուներն այս խոչընդոտը հաղթահարում են՝ վարակակիր փաստաթղթերն ուղարկելով խտացված՝ .zip կամ .rar ֆորմատներով: Այս դեպքում Windows-ը որպես առցանց ստեղծված փաստաթուղթ կընդունի խտացված թղթապանակը, ոչ թե ներսի փաստաթուղթը: Եթե հաքերը կարողանա համոզել թիրախին՝ ներբեռնել խտացված թղթապանակն ու բացել ներսի փաստաթուղթը, վնասակար ծրագիրը հաջողությամբ կտեղադրվի:

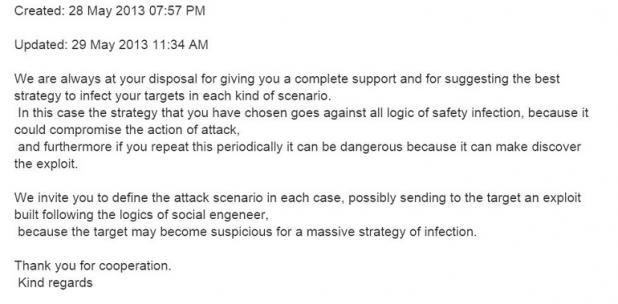

Քանի որ ոչ բոլորը կբացեն անծանոթի կողմից ուղարկված էլեկտրոնային փաստաթուղթը, հաջողակ հաքերները կարիք ունեն շահել թիրախների վստահությունը այնքան, որ վերջիններս հրաժարվեն սովորական անվտանգության ընթացակարգերից, մի բան, որ հայտնի է «սոցիալական ճարտարագիտություն» անունով: Սովորաբար դրան հասնում են՝ ընկեր կամ ծանոթ ձևանալով, թիրախին ուղարկելով պատասխան մի հարցի, որը նա երբեք չի հարցրել, կամ նույնիսկ զարգացնելով երկարաժամկետ հարաբերություններ սոցիալական ցանցերի միջոցով:

Hacking Team-ն առաջարկել է վերը նշվածների մասին խորհուրդներով օգնել ադրբեջանական թիմին, սակայն Ռիադը հաշվի չի առել առաջարկները: Այնուամենայնիվ, գրում է Meydan TV-ն, սոցիալական կապը հաստատելու պատասխանատուն նախարարությունն էր, որը չի ունեցել դրա կա՛մ կամքը, կա՛մ կարողությունը:

Ռիադն անտեսել է Hacking Team-ի հորդորը նման ռազմավարություն մշակելու մասին, փոխարենը առաջարկել է մի մոտեցում, համաձայն որի՝ Hacking Team-ը պետք է պատրաստեր տասնյակ վարակակիր հղումներ ու փաստաթղթեր, որոնցով կգրոհեին թիրախներին՝ քանի դեռ նրանք պատահաբար չեն բացել դրանցից որևէ մեկը: 2013թ-ի հունիսի նամակների մի փոխանակումից պարզ է դառնում, որ շաբաթական Hacking Team-ի մի քանի աշխատողներ են պահանջվել՝ համոզելու համար Ռիադին, որ թիրախներին անծանոթ էլեկտրոնային հասցեներից մեծ քանակությամբ վարակակիր փաստաթղթեր ուղարկելը արդյունք չի տա, ավելին՝ վտանգավոր կլինի իրենց համար, քանի որ թիրախների մոտ հարձակման մասին կասկածներ կարող է առաջացնել:

Պատասխան նամակում Ռիադը պատասխանում է, որ նույնիսկ լավ ռազմավարությունը չի օգնի Hacking Team-ին, երբ փաստաթուղթը բացելիս թիրախը նկատի «վտանգավոր պարունակություն» զգուշացումը (''harmful content''), և պատճառաբանում է, որ իրենց թիրախները շատ կասկածամիտ մարդիկ են, ցանկացած զգուշացում կարող է խափանել ամեն տեսակի ռազմավարություն: Ռիադը պահանջում է, որ իրենց տրամադրեն այնպիսի արտադրանք, որը կաշխատի՝ առանց հարուցելու համակարգչի զգուշացումները:

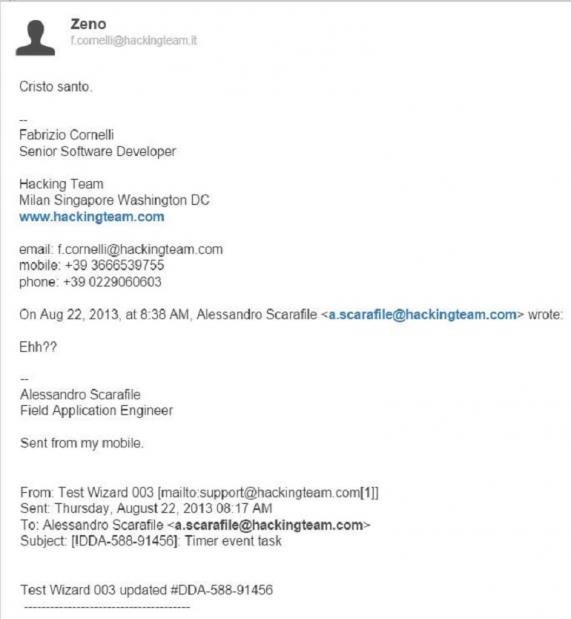

Ամիսներ շարունակվող բանակցություններից հետո Hacking Team-ը Ռիադի պահանջով պատրաստում է վարակակիրներ տարբեր հարթակների՝ Microsoft Office-ի, Android, Symbian, Blackberry հեռախոսների, զննարկիչների համար: Ռիադը գրեթե միշտ ձախողել է սարքավորումները վարակելը, իսկ նրա մշտական գանգատները արժանացել են նմանատիպ արձագանքների.

Ռիադի գանգատները հուշում են, որ նա նույնիսկ հիմնական տեխնիկական գիտելիքի պակաս է ունեցել: Օրինակ, երբ Hacking Team-ը նրան խորհուրդ է տվել թաքցնել վարակված Microsoft Office փաստաթղթի բնույթը՝ փոխելով դրա ֆորմատը .zip-ի, նա արել է դա պարզ, բայց անօգուտ ձևով՝ .exe-ի փոխարեն գրելով .zip: Պատասխան նամակում հաքերները խնդրել են այլևս նման կերպ չվարվել:

2013-ի նոյեմբերից մինչև 2014-ի ապրիլը ադրբեջանական կողմից պասիվություն է նկատվել: Meydan TV-ն եզրակացնում է, որ ապրիլից, երբ վարակակիր հղումների ու փաստաթղթերի նոր հարցումներ են սկսվել, Ռիադը կարող էր փոխարինված լինել, քանի որ նրա ծածկանուն TestWizard-ին ուղղված մի նամակում Hacking Team-ի աշխատակիցը նկարագրում է վարակված հղումների աշխատանքը այնպիսի մանրամասնությամբ, որի կարիքը չուներ Ռիադը, ով 2013-ի ընթացքում 20-ից ավելի նման հղումներ էր ուղարկել:

Ամեն դեպքում, նոր TestWizard-ը շարունակում էր կրկնել նախորդի շատ սխալներ: Օրինակ՝ նա ևս մեղադրում էր Hacking Team-ին, երբ թիրախները չէին բացում հղումները կամ փաստաթղթերը: Ապրիլի, մայիսի և հունիսի ընթացքում մի քանի տասնյակ հղումներ ու փաստաթղթեր են ուղարկվել, որոնցից մի քանիսը, դատելով այդ շրջանում տեխնիկական աջակցության մասին հարցերի հոսքից, հասել են նպատակակետին:

Թեև որոշակի բարելավում նկատվում էր, սակայն Ադրբեջանի Ազգային անվտանգության նախարարությունը շարունակում է դժգոհել ծրագրից և անհաջողությունը կապել Hacking Team-ի արտադրանքի որակի հետ: Նամակներից մեկում Hacking Team-ի գործադիր Մասիմիլիանո Լուպին զայրացած գրում է. «Հարց մեր կողմից՝ ինչո՞ւ չպետք է դրանք (նկատի ունի վարակակիրները) աշխատեն: Ամեն վարակակիր նախատեսված է հատուկ խոցելիության համար: Եթե նման խոցելիությունները/պայմանները առկա են թիրախի համակարգչում, ապա այն կաշխատի: Դուք գիտեք՝ ինչպես են վարակակիրներն աշխատում»:

Ծրագրի պատվիրատուների ցանկում ադրբեջանական գերատեսչության դիմաց դրված է «ակտիվ» նշումը, ինչը նշանակում է, որ համագործակցությունը շարունակվել է նաև 2015-ին: Սակայն գործունեությունն ընդլայնելու փորձեր կամ նոր փաստաթղթեր ու հղումներ պահանջելու դեպքեր չեն եղել: Իսկ հուլիսի 7-ին Hacking Team-ը պատվիրատուներին խորհուրդ տվեց դադարեցնել գործողությունները, մինչև իրենք կպարզեն տեղեկության արտահոսքի պատճառած վնասը:

Թեև ԱԱ նախարարությունը Hacking Team-ի միակ պատվիրատուն է Ադրբեջանից, սակայն երկրի Գլխավոր դատախազության Հակակոռուպցիոն բաժինը նույնպես կարող էր ձեռք բերել ծրագիրը, եթե չլիներ օրակարգային մի փոքր խոչընդոտ: Բանն այն է, որ արտադրանքի ցուցադրումը, որը պետք է անցկացվեր Բաքվում 2014թ-ի սեպտեմբերին, տեղափոխվել է Իսրայել, երբ Hacking Team-ի աշխատակիցներն իմացել են, որ Ադրբեջանի վիզային սպասելու ժամանակը նախատեսվածից երկար է լինում: Սակայն հանդիպումից երկու շաբաթ առաջ Ադրբեջանի Հակակոռուպցիոն բաժինը հետաձգել է հանդիպումը: Hacking Team-ի իսրայելական գործընկեր NICE-ը բացատրել է, որ Իսրայել այցելելու խնդիրը պայմանավորված է եղել «անկայուն» շրջանով: «Անկայուն շրջան» ասելով ընկերության ներկայացուցիչը նկատի ուներ Իսրայելի և Գազայի միջև 7-շաբաթյա պատերազմը, որի ժամանակ 2100 մարդ է սպանվել:

Հանդիպումն այդպես էլ չի կայացել:

գլխավոր լուսանկարը՝ Meydan TV-ից

[1] Hacking Team-ի պատվիրատուների ցանկում Ադրբեջանի դիմաց նշված է Ազգային պաշտպանության նախարարություն, որն Ադրբեջանի նախարարությունների ցանկում չկա: Meydan TV-ն այս թեմայով նախորդ հրապարակման մեջ պատվիրատու գերատեսչությանը ներկայացրել էր որպես Պաշտպանության նախարարություն, ինչն ավելի ուշ ուղղվել է՝ դառնալով Ազգային անվտանգության նախարարություն:

Տեսանյութեր

Տեսանյութեր Լուսանկարներ

Լուսանկարներ

Մեկնաբանել